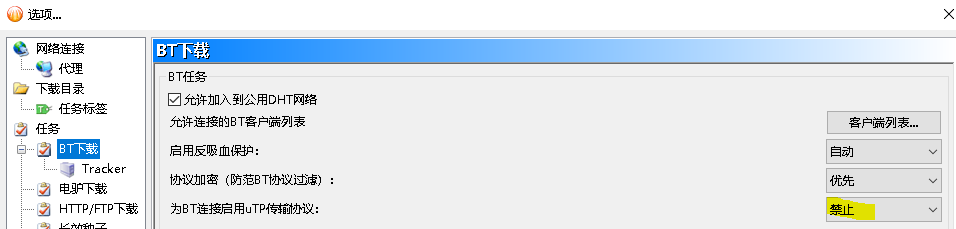

看了一下是数据中心ip 先把utp关了再看看

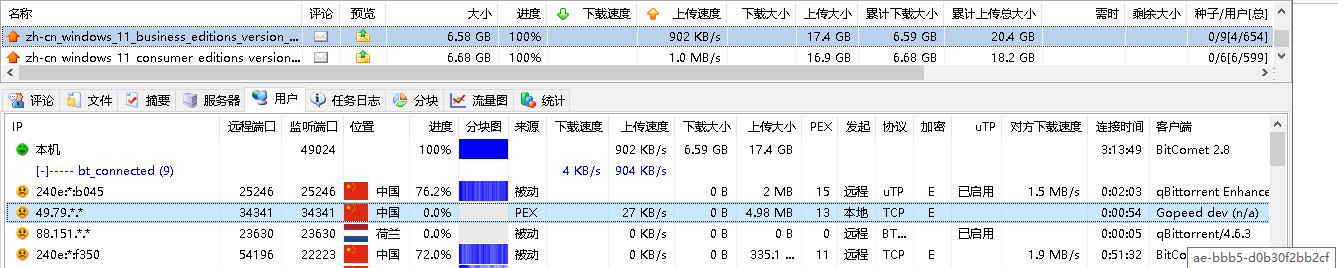

基本已经确定了新的吸血ip

61.147.234.0-61.147.234.255

218.90.201.0-218.90.201.255

一次有很多连接,直接跑满上传带宽

Gopeed dev (n/a)客户端也不是主流使用,秉着宁可错杀不可放过的原则我直接把这个客户端屏蔽了,太少见了这客户端

感觉是一种多用途下载器 Gopeed

应该是被滥用了可以去提个issue

根据PBH-BTN的BTN服务器收集的信息,最近又出现了魔改Gopeed客户端的恶意客户端;之前是随机PeerID,现在干脆连着PeerAgent一起随机了

PBH已经针对这个发了自动检测脚本,BTN也收集了异常IP端

以后靠传统方式找恶意客户端真是越来越难了,说不定搞个BTN这种中心服务器还不错

确实 传统方法想要屏蔽确实越来越难了

需要更好的检测方法 比如对peer的长效记忆和分析

不过现在BTN所支持的客户端有限 更多的客户端没有接口

用于输出peer信息 使用其输出的IIP列表进行屏蔽更加具有可行性

可以参考这个方案:链接

不过我倒是觉的搞中心化 大可不必 毕竟PT已经实现了

BTN的确会定期发布分析得出的问题ip到github上,可以配合iptable啥的屏蔽;但个人感觉效果最好的还是PBH+BTN,我7月末开始用这个法子,抓出好多伪造进度的,前段时间的异常aria2/1.33.1也是抢在BTN发布规则前在本地检测到了进度不正常。可惜PBH不支持比特彗星,不得不在NAS上装了个qb。我的想法是以后对反吸血有要求的客户端可以内置类似于PBH的功能,也最好能接入BTN这类的网络,大家一起侦测破坏环境的人,一起抵制

另外我前面提到的中心化只是指建立一个服务器来整合来自各个客户端上报的问题客户端总集,不是要从发布种子的源头抓异常客户端,这样有悖BT的去中心化思想

确实 现在的IP加防火墙的方法用的就是这个里面的IP列表

不过BTN的这个IP列表更新目前还处于 “人工-智能”的阶段(作者手动更新)

想内置恐怕可能性不太可能 哪怕是使用PBH都需要客户端软件

有输出peer信息的接口才行 用作者的话说就是“软件需要自己努力才行”

使用IP列表加防火墙的方案是目前最简单的方法 其可以适用于任何客户端

我明白你的意思

之所以这样说是因为在讨论吸血问题的时候总有些人会说

“那为什不去用PT呢” “你玩BT还做种” 更有甚者认为 “玩BT做种活该被吸血”

迅雷的数据中心也要屏蔽一下, 用的客户端是libtorrent 2.0.7.0, IP为183.134.38.88, 地址在浙江, 能查到是数据中心

这应该只是其中一个, 我是用骗的方法找到的, 随便找一个文件夹做种, 然后用迅雷下载, 过一会儿就出现这个ip了

做种和下载的机器ip地址不同

下载完了重新下

这个应该是离线服务器的IP吧 离线服务器不太好处理

这个网站用的爬虫 不能保证完全准确

但是看个大概还是可以的

最近发现伪装(?)成 Transmission 2.92、2.93、2.94 的客户端,特征是多日多次,相同 IP 地址段,从头开始下载特定文件。

屏蔽 Peer ID(目前已知): TR2920, TR2930, TR2940

缺点是有时会误杀(不过似乎概率不高),优点是不需要屏蔽费事收集并屏蔽 IP 了。最近天天收集恶意 IP,心累。。。

其实现在这些刷流器已经开始频繁的更换peerID和客户端名称了

包括伪装成常见的已知客户端 传统的封禁已经不太能起作用了

更不用说现在已经出现 peerID和客户端名称 全随机的恶意程序了

其实比较好的方法是分析peer的行为特征 以IP(段)为基础

计算其汇报进度等情况 不过这依靠客户端本身直接实现起来较为复杂

比更可行的方法是要外置的反吸血程序

比如 PeerBanHelper 通过bt客户端的接口来获取peer信息并加以分析

不过bc目前还没有好用的api接口可供调用

https://github.com/PBH-BTN/PeerBanHelper/issues/327

ip规则:BTN-Collected-Rules/dot1_v6_tagging.txt at main · PBH-BTN/BTN-Collected-Rules · GitHub

其已包含在all.txt 也难怪规则数量突然膨胀

该列表托管在 Github、CloudFlare Pages、jsdelivr

但这些外网站点访问并不稳定 且其中含有注释无法直接

导入Windows防火墙中使用 固对其进行编辑并镜像到国内git网站

什么饱和式攻击(

-TR296-不足6位,是因为第6位不是固定的吗?

PeerID貌似还是-TR2960-

图中的issue可能漏了0

不确定,因为还没遇到过(

tr我记得发布到2.94然后就是3.0了,2.96肯定是伪造的

今天发现名称 Gopeed dev (n/a),客户端 ID 随机(乱七八糟)的吸血客户端,并且不报告进度和速度,下面是不完整记录。注意:没有此特征的客户端的 ID 为 GPdev0,暂且视为正常的

49.79.228.2(0821 下载 FreeBSD-13.1-RELEASE-amd64-dvd1.iso,不报告进度和速度)

58.221.31.2(0821 下载 ubuntu-24.04-desktop-amd64.iso,不报告进度和速度)

58.223.126.2(0821 下载 ubuntu-22.04.4-live-server-amd64.iso,不报告进度和速度)

124.225.94.98(0821 下载 SW_DVD9_WIN_ENT_LTSC_2021_64BIT_ChnSimp_MLF_X22-84402.ISO,不报告进度和速度)

124.225.94.99(0821 下载 cn_windows_server_2019_updated_july_2020_x64_dvd_2c9b67da.iso,不报告进度和速度)

124.225.94.100(0821 下载 SW_DVD9_WIN_ENT_LTSC_2021_64BIT_ChnSimp_MLF_X22-84402.ISO,不报告进度和速度)

124.225.94.101(0821 下载 ubuntu-22.04.4-desktop-amd64.iso,不报告进度和速度)

124.225.94.102(0821 下载 zh-cn_windows_10_business_editions_version_22h2_updated_july_2024_x64_dvd_53d015e8.iso,不报告进度和速度)