本贴意在收集和整理已知的吸血客户端及其解决方法

解决方法来自个人/网友的使用经验和网络如有问题欢迎指正

同时也欢迎各位提出自己在使用BT的过程中遇到的吸血客户端或好的解决方法

比特彗星的反吸血设置

配置方法

目前比特彗星可通过 匹配客户端ID与端口号 以及计算上传流量 来识别吸血客户端

具体教程请看:

存在的问题

通过设置上述这三个选项可以防范大部分的吸血客户端

但这仍然存在无法识别的情况

通过客户端ID与端口号匹配

通过在高级设置中填写的客户端ID和端口来匹配客户端

目前客户端ID选项要求提供6个字符才能进行匹配

不支持正则表达式

无法匹配哪些ID中固定部分小于6个字符的吸血客户端

其只有部分字是固定的其余部分由随机字符组成

无法屏蔽那些伪造客户端ID的吸血客户端

由于客户端ID完全由对方汇报

所以吸血客户端可以轻松伪装成其他的正常客户端

通过端口号匹配也存在类似的问题

如果这些吸血客户端使用随机端口则

无法通过端口对其进行屏蔽

基于上传流量的自动反吸血

此方法具有较好的通用性

根据计算客户端所提供的上传量判断其是否在吸血

不容易被欺骗

即使那些吸血客户端尝试上传虚假数据来通过反吸血检查

也很快会因为传输过多错误数据而被ban掉

但这个方法也存在致命的问题

即其只在下载时有效果

因为只有在任务处在下载阶段才需要其他客户端为你提供上传

当进入做种阶段 其他客户端无需也无法为你提供上传

因为你已经完成下载

可用的解决方法

其实反吸血客户端屏蔽起来的难点在识别上

即如何判断一个客户端是否正在吸血

对现有反吸功能的改进意见

应在匹配客户端ID 时允许使用正则表达

同时允许用户自定义客户端列表

但考虑到目前高级设置中反吸血保护的设置形式

在其中填写正则表达式可能不是很方便

在客户端列表上实现自定义和正则表达支持可能会更加容易

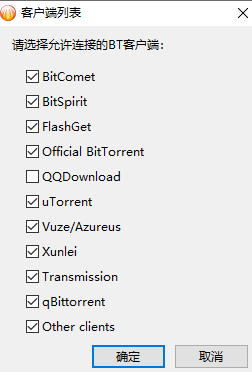

目前比特彗星的客户端列表的内容是固定的

用户只能在这些预设的客户端中进行选择

改为可自定义的列表后

用户可以轻松的添加新的客户端

其应类似类于防火墙规则从上之下进行匹配

其中peer ID可支持正则表达式

被配规则匹配到的客户端将根据第一列中的设置来判断其是否可以连接

而未被规则匹配到的客户端将由底部的 其他客户端 规则进行处理

若该规则被设置为允许连接那未被其他规则的匹配到的客户端 将被允许连接

反之则不允许

这样通过调整底部规则就可以轻松实现黑白名单之间模式的切换

这样一来在高级设置中peer ID/端口 选项就无需调整

依然保持原样 其优先级应高于 客户端列表

使得一些固定ID的吸血客户端在通列表匹配前就被拦截

示例

| 允许连接 | 客户端名 | 客户端ID | 备注 |

|---|---|---|---|

| √ | 客户端A | peer ID | 备注1 |

| 客户端B | peer ID | 备注2 | |

| √ | 客户端C | peer ID | 备注3 |

| √ | 其他客户端 | * | 不与列表规则匹配的其他客户端 |

不过即使这样依然无法识别那些伪造客户端ID的吸血客户端

其他可行的判断方法

支持正则表达式的客户端ID黑名单在大多数已经可以解决大多数的吸血客户端

但对做种阶段会伪装客户端ID的吸血客户端依然无能为力

此时基于上传量的自动反吸血也不起效果

手动屏蔽

面对这些会伪装的吸血客户端 最笨 但行之有效的方法就是手动屏蔽

依靠用户人工判断适用于任何类型的吸血客户端

彗星的手动封禁一次最多24小时

而且只针对单个任务

还有许多客户端并不支持手动封禁peer

比较好的方法是使用 系统防火墙或其他第三方软件对其IP进行封锁

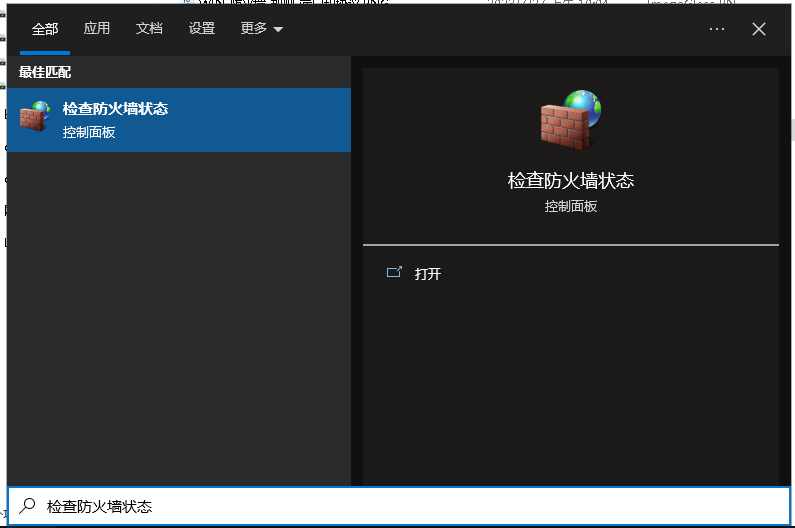

使用Windows防火墙屏蔽IP

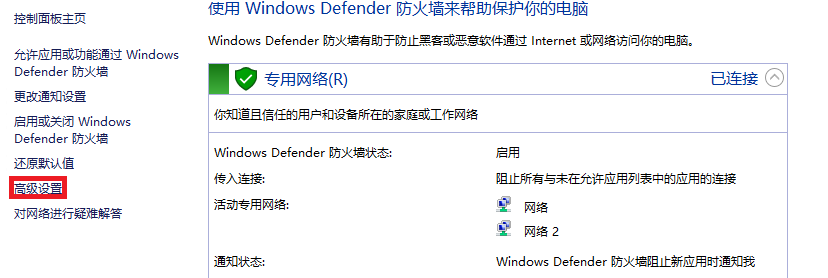

打开高级Windows防火墙

检查防火墙是否启用

点击左侧的 高级设置 以打开高级widows防火墙

高级Windows防火墙

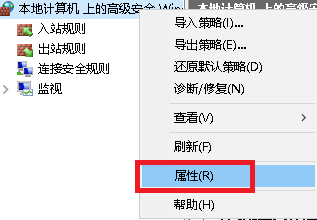

查看防火墙属性

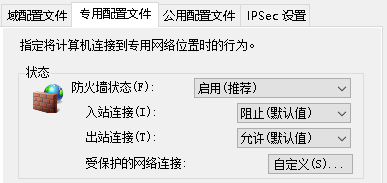

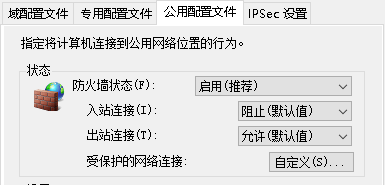

检查 公用网络配置 和 专用网络配置

状态中的选项 均为默认

添加防火墙规则

其分为入站规则和出站规则

表示连接的发起方向

与BC中的”发起“选项内容对应

本地表示 连接由自己发出

对应防火墙的出站规则

而远程则说明连接由对方发起

对应防火墙的入站规则

出站规则所有用户都需要设置

端口是否开放都不影响本地连接的发起

而入站规则用户 黄灯用户无需设置

端口本身就处于堵塞状态 不用担心被对方连接上

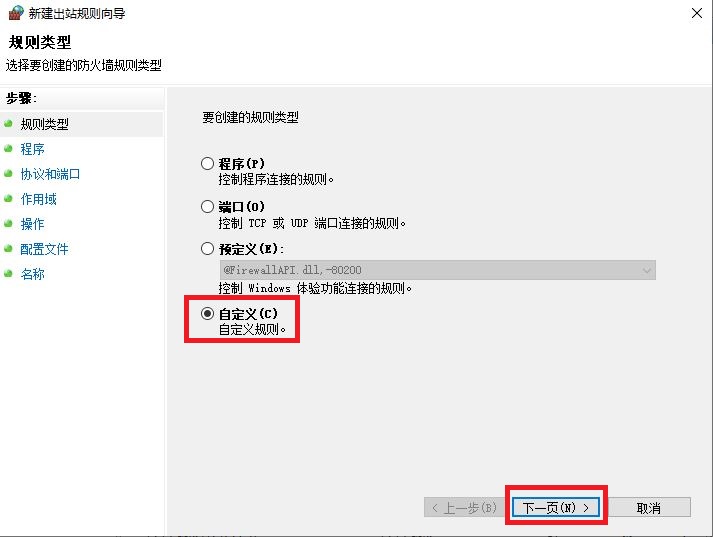

添加出站规则

规则类型选择 自定义规则

程序 选择BT客户端的主程序

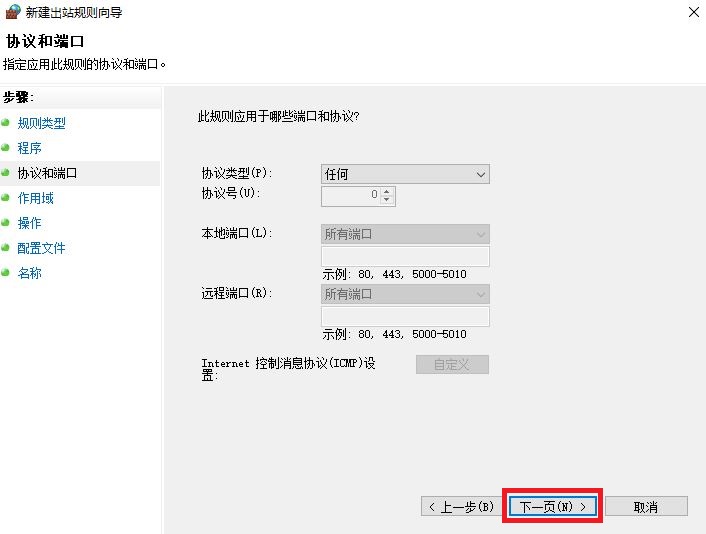

协议和端口为 任何

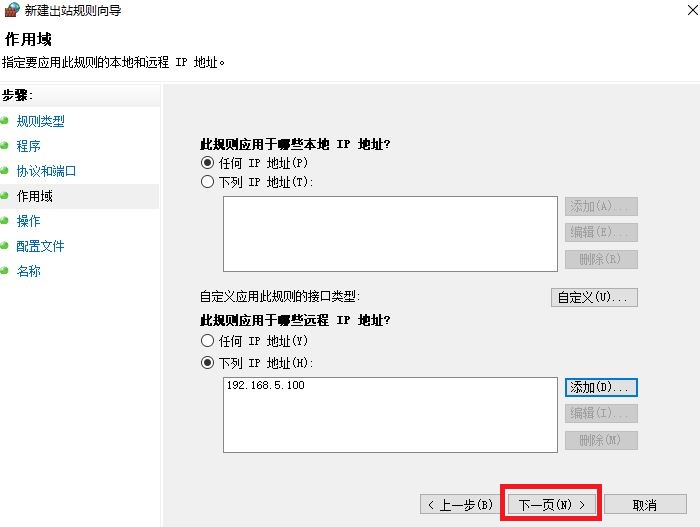

作用域

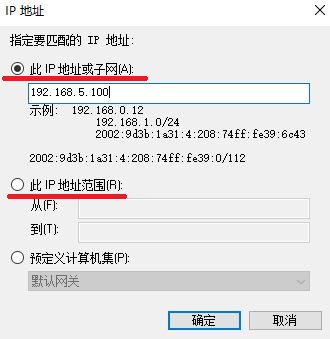

在远程IP中选择 “下列IP地址” 并添加IP地址

填写欲屏蔽的IP地址或地址范围

完成后点击下一步

操作选择 阻止连接

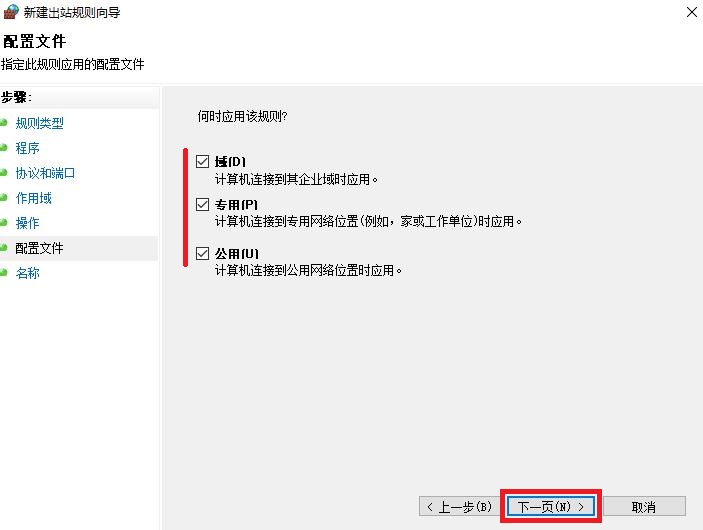

配置文件

全部勾选上

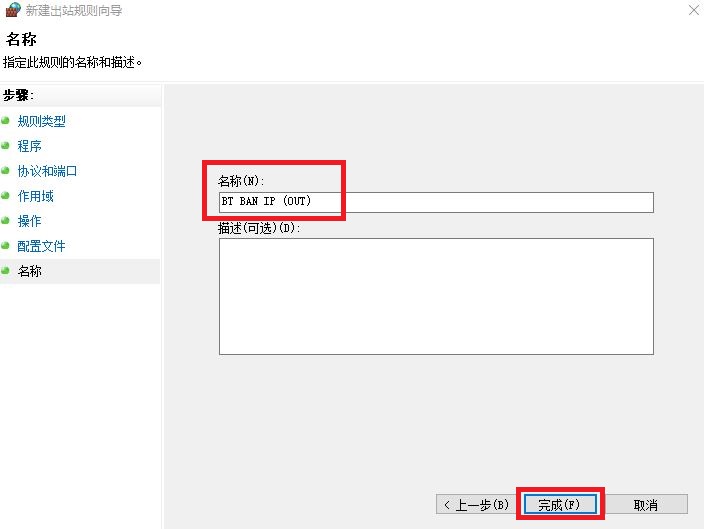

规则名称可以自定义

规则创建完成

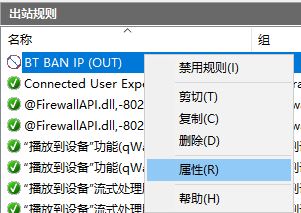

编辑规则

如果有新的IP需要屏蔽我们无需重新创建规则

在原有规则上添加新的IP即可

编辑现有规则

切换到 作用域 选项卡

点击添加按钮即可添加新的IP

也可选中已有IP进行编辑和删除

入站规则

入站规则的设置方法和出站规则相同

基于IP的自动识别,由于客户端标识、进度都是可以随意伪造的,但IP相对就没那么容易

可以是检测IP对比我方的上传/文件大小的比率,超过一定范围就自动屏蔽

如果对方使用IP池呢?

可以检测当前的IP屏蔽列表,检测到一定数量后对整个IP段进行屏蔽

如果对方使用代理服务器?

公共的服务应该可以知道IP段,直接屏蔽完事,小型的服务商可以用上面的方法,免费代理据我所知都是垃圾,应该威胁不大

还有一个杀敌一千,自损八百的方法,那就是屏蔽所有中国IP,本来就烂的环境干脆全盘放弃

现在彗星的自动反吸血用的就是这种方法

而且在上文中说过了 在做种阶段不起作用

此方法已被较为广泛的使用

难点不在屏蔽IP而是确定吸血行为 在做种阶段

这种方法可能已被国外客户端广泛使用

事实上现在比较可行的方法是维护一个IP黑名单库

不过难点依然是确定吸血客户端 而且要自动化

也许可以进行某种主动探测

而不是被动的分析各种数据

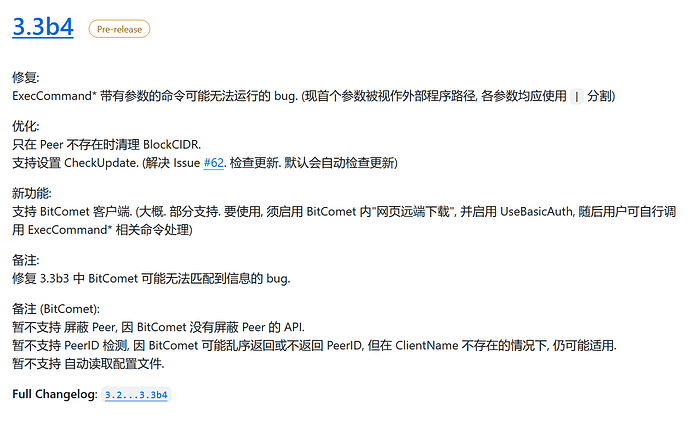

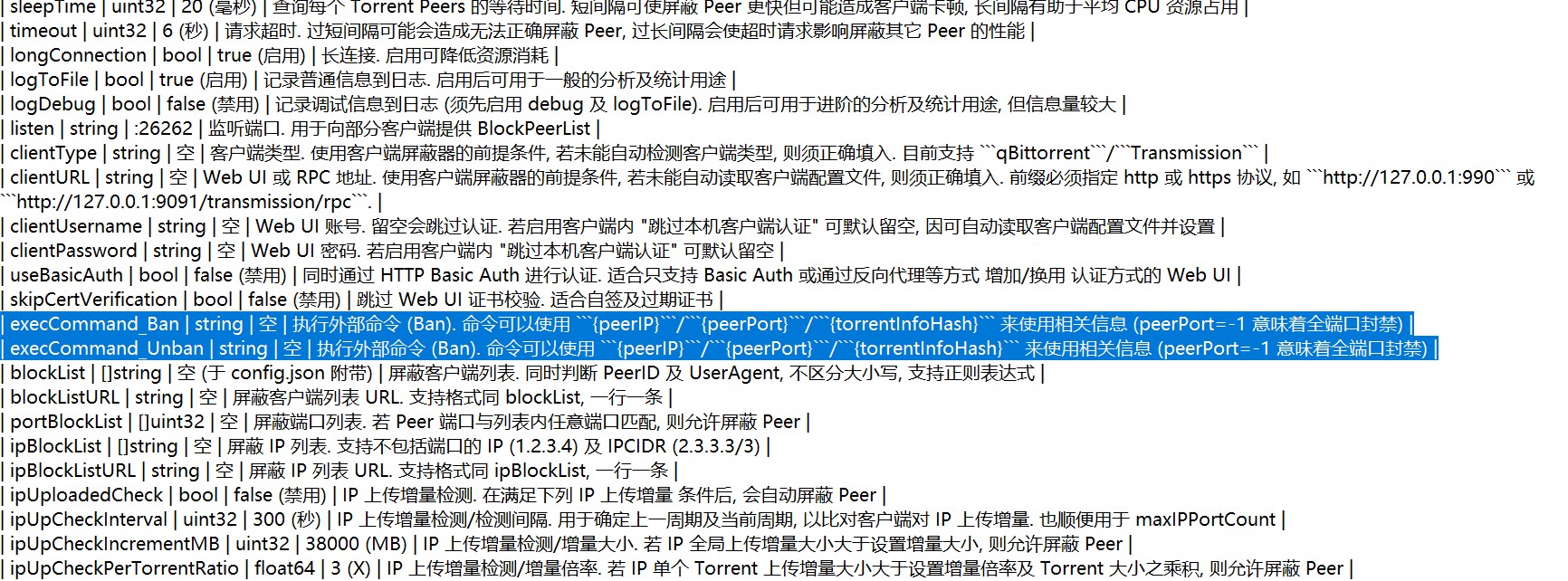

外置反吸血

手动向防火墙添加规则还是太麻烦了

而且用户不可能一直盯着pee 列表看

使用外置程序进行检查也是一种可行的方法

目前这个项目已经实现了对彗星的初步支持 仍存在很多问题

不过由于彗星没有用于封禁peer的接口所以需要运行外部命令通过Windows防火墙进行封禁

目前已知的吸血客户端ID好端口

由网友整理

ID

XL0018,XF9999,XFOO00,GT0002,TR2940,GT0003,DT0001,HP0001

端口

15000,15001

有没有自动化的方法让它自动在Windows防火墙封禁IP

可以尝试一下这个项目

不过需要手动编写防火墙命令

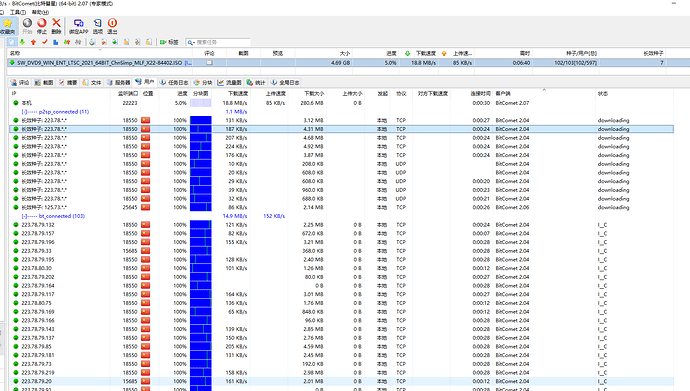

目前已经出现了伪装成比特彗星的吸血客户端

不幸的是比特彗星的peer ID 和端口屏蔽功能似乎对其他彗星不起效果

我们只能对其所使用的IP地址进行屏蔽

从后续观察来看其已经开始上传 并且有长效种子

似乎并非伪装成BC的客户端

测试种子:366adaa52fb3639b17d73718dd5f9e3ee9477b40

(建议在新标签中打开图片)

在触发封禁的是可以执行外部命令 且可以传参

可以依靠这个 添加Windows防火墙规则

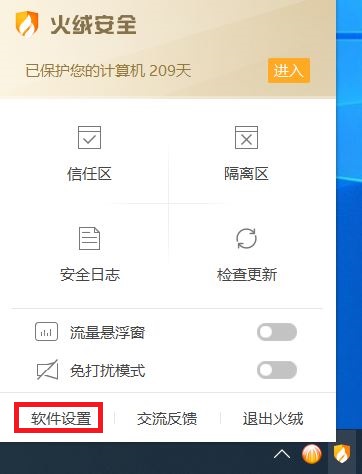

使用火绒的高级防护功能屏蔽吸血客户端

在火绒的高级防护功能中提供了 IP黑名单和 IP协议控制这两种IP屏蔽方法

前者使用起来较为简单 将想封禁的IP填入名单中 将阻断与目标IP的任何方向和协议的传输

而 IP协议控制则更像防火墙可以精确的设置 协议类型 程序路径 以及连接发起方向等

两者都支持IPv4

不过火绒似乎只能阻断正在尝试建立的TCP连接

无法切断已经建立的连接

IP黑名单

进入软件设置

选择左侧的高级防护

选择 IP黑名单 点击下方的添加规则

这里可以填写想要屏蔽的IP 以及备注说明

完成后保存

首次添加规则后会显示 “功能未开启”

点击立即启用

确认警告提示

完成后规则开始生效

IP协议控制

与IP黑名单相比IP协议控制可以实现更加细致的控制

选择IP控制功能并添加规则

修改规则

模版保持默认配置

规则名称可以自定义

应用程序选择比特彗星或其他BT客户端所在的位置

操作选择阻止

方向选择所有

本地IP和端口留空

远程IP和端口按照实际情况填写

即吸血客户端实际使用的IP和端口

优先级一般不用调整

通过调整优先级应该可以实现逐级过滤

不过大部分情况下应该用不到

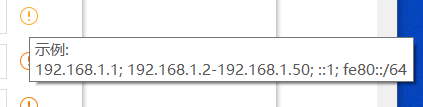

IP和端口方面支持IPv6和范围表达

检视规则

首次使用会显示功能未开启 点击立即启用即可

参考

有空试一试

能把参数传给火绒吗![]()

![]()

![]()

火绒的这两个IP防护功能似乎只支持手动导入导出规则

不支持使用命令进行自动化

不过相比起Windows防火墙 设置起来要简单一些 可以作为手动屏蔽来使用

目前已知伪装成 BitComet 吸血的客户端IP范围

其似乎并非伪装客户端而 使用的是正常的彗星客户端

由 PeerBanHelper 的 BTN 网络收集

223.78.79.0/24

223.78.80.0/24

2409:873c:f03:6000::/56