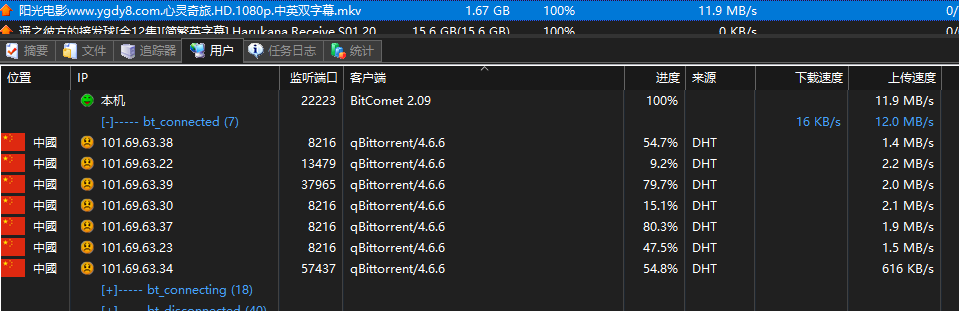

PBH已经发现了这一变化 其由相对固定的客户端名称和ID

转变为全随机客户端名称和ID

PBH此前已经注意到了这种客户端,可以使用PBH屏蔽或者关注BTN汇总的随机peerid客户端的恶意ip段:https://raw.github.com/PBH-BTN/BTN-Collected-Rules/main/random-peerid.txt

另外,现在BTN网络貌似已经启用了自动特征识别,所以规则的更新会比先前频繁,建议参考论坛另一位大佬的帖子:基于 Windows 防火墙的 IP 黑名单自动封禁方案 - #3 hz6615997184904 来配置自动屏蔽,以实现高时效性

多拨刷流的,已经包含在BTN的多拨黑名单中:https://github.moeyy.xyz/https://raw.github.com/PBH-BTN/BTN-Collected-Rules/main/multi-dial.txt

我是真的醉了,这都多少年之前的死种了,结果还吸血,真他妈太畜生了这群人,多让我这类保死种的人寒心

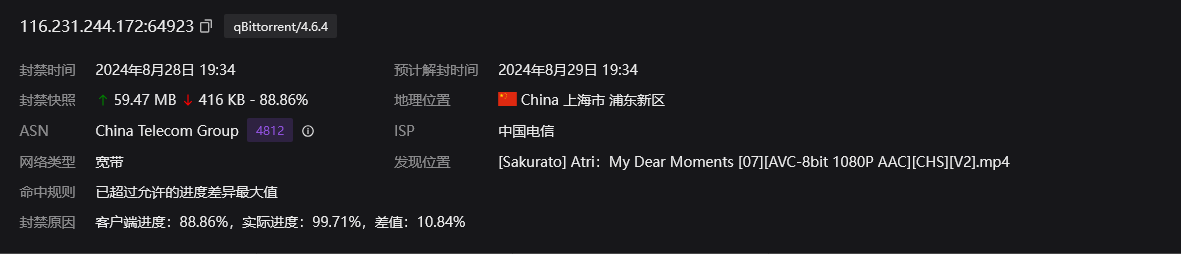

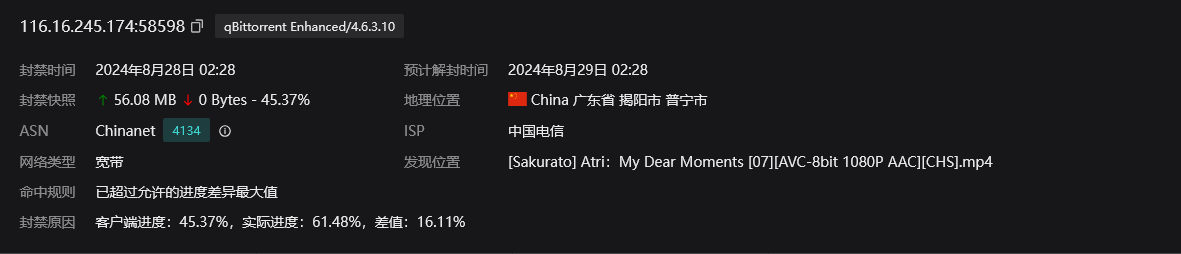

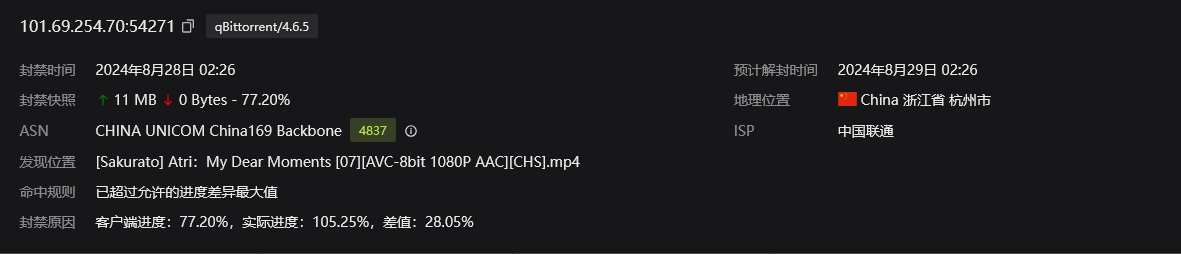

简单查了几个不是数据中心就是专线

应该不是正常的用户

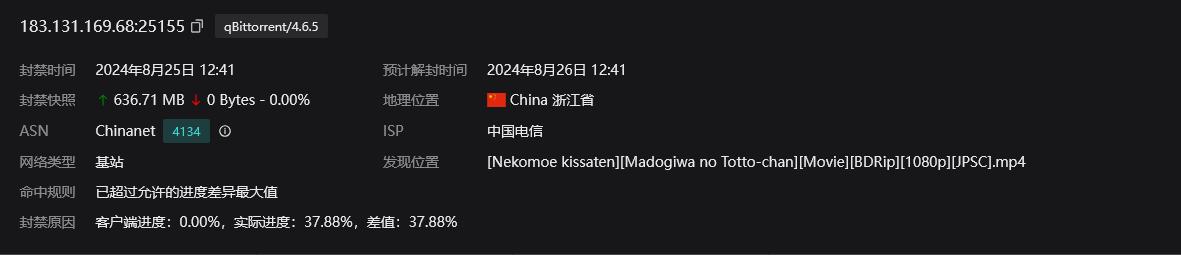

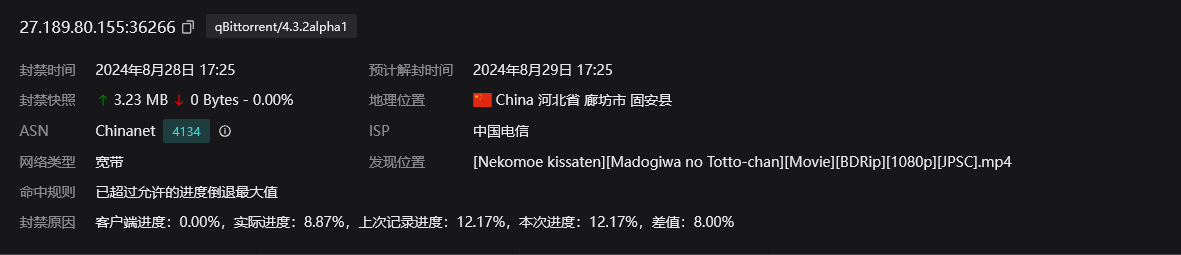

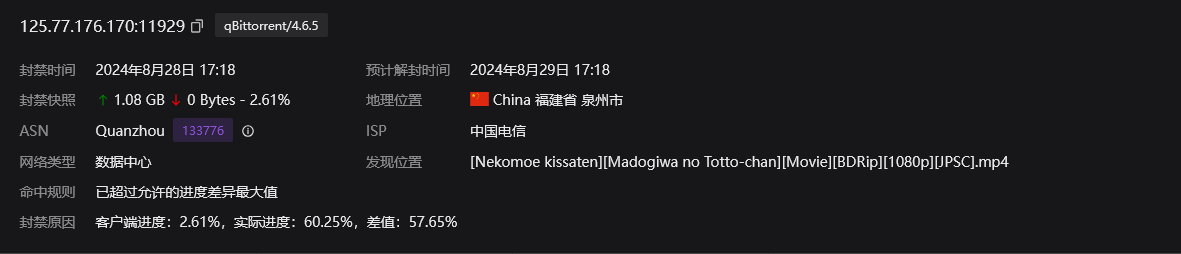

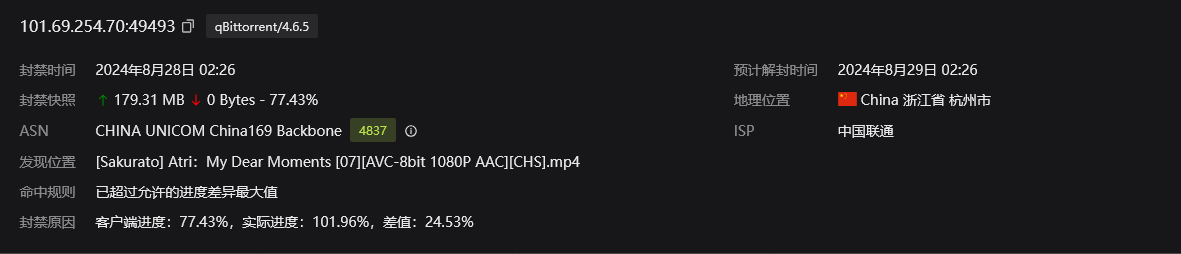

看来下载进度比对还是很有效果的

这规模级别已经不是内鬼的水平了,很可能是多地运营商(包括但不限于ISP)有组织的刷流行为

猜测可能跟运营商的结算制度有关,所以数据中心也涉及

这跟PCDN的刷流是另一路

但PCDN是散兵游勇,这一路是正规军

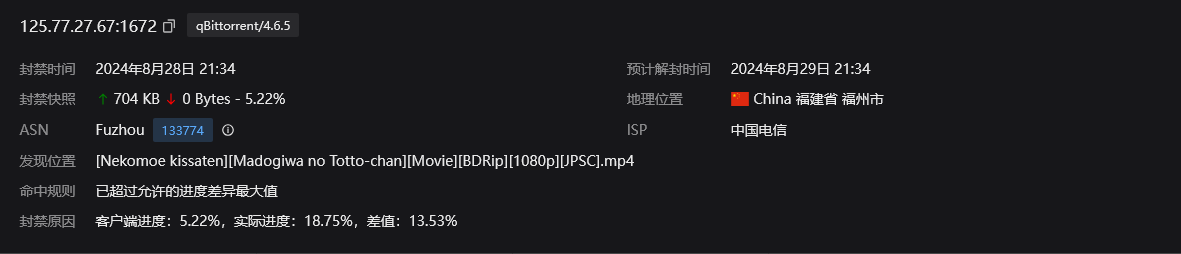

看来情况发生了一下变化

没想到会变成这样

站内传送~

最近发现的可疑客户端,客户端 ID 为 53011K,客户端名称为 Llll,吸血种子(可能不完整)7601.24214.180801-1700.win7sp1_ldr_escrow_CLIENT_HOMEPREMIUM_x64FRE_en-us.iso

感觉 BitComet 开放接口供 PeerBanHelper 调用才是正解,对于使用第三方防火墙的用户来说太麻烦了

我认为不用特别作为一个功能排期来做,把webui和配套api功能做齐了,并在api里加上封禁的功能,这样PeerBanHelper接入就难度不大了

最好加上ip黑名单

是的,我今天刚发现 PBH 是使用 WebUI 来与 BT 软件通信的

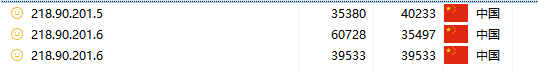

这个应该是伪装的 Gopeed,因为客户端 ID 是随机(乱七八糟)的。我发现的吸血网段,这几个都是企业 IP:

61.147.234.0/24(企业 IP,直接封整个网段)(0821 下载 zh-cn_windows_11_business_editions_version_23h2_updated_aug_2024_x64_dvd_6ca91c94.iso 至少 1.16 GB,不报告进度和速度)(中国–江苏–南通 电信/贵州白山云科技股份有限公司电信节点)

61.147.235.0/24(0911 伪装 Gopeed,随机 ID,不报告进度的客户端下载 Rocky-9.4-x86_64-dvd,IP 段是 江苏–南通 电信/深圳市腾讯计算机系统有限公司电信节点)

61.147.237.0/24(0821 从头开始下载 dfly-x86_64-6.2.2_REL.iso,不报告进度,是数据中心 IP)(中国–江苏–南通 电信/深圳市腾讯计算机系统有限公司电信节点)

如果真是运营商搞这个就有意思了,不知道最后演变成什么样

今天发现客户端名称包括 gateway 字样,客户端 ID 乱七八糟的客户端,多半是有问题的

我还没遇到

来个种,我看看 ![]()